信息來源:51CTO

一群以Ghost Squad Hackers名義上線的黑客主義者在一周之內連續(xù)兩次攻破歐洲航天局(ESA)的站點�����。

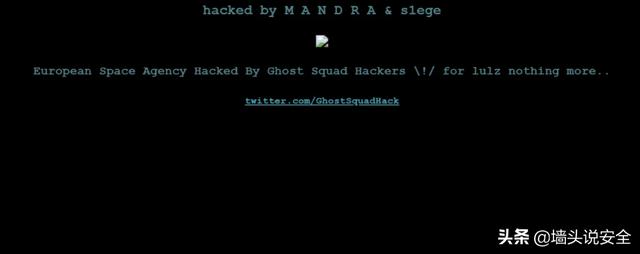

上周��,一群以Ghost Squad Hackers名義上線的黑客宣布了對歐洲航天局(ESA)網(wǎng)站business.esa.int的破壞��。

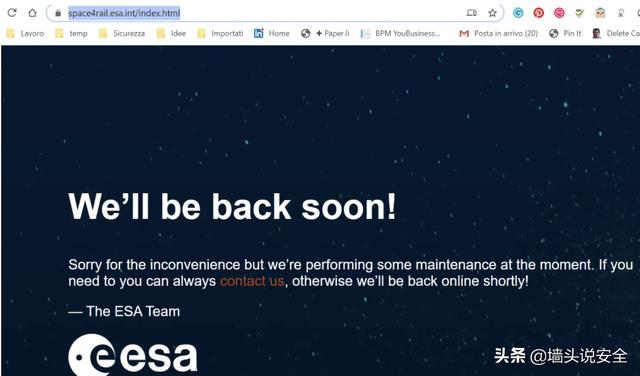

現(xiàn)在�����,該小組報告了歐洲航天局網(wǎng)站的第二次入侵�。

這次黑客入侵了space4rail.esa.int/index.html的網(wǎng)站��,這是ESA幾天以來遭受的第二次破壞��。

Ghost Squad Hackers說他們在幾天內第二次在該機構的服務器中發(fā)現(xiàn)一個服務器端請求偽造(SSRF)遠程代碼執(zhí)行漏洞�����。這次��,他們利用此問題來訪問space4rail.esa.int域并對其進行污損�。

服務器端請求偽造(也稱為SSRF)是一個網(wǎng)絡安全漏洞�,攻擊者可以利用該漏洞誘使服務器端應用程序向攻擊者選擇的任意域發(fā)出HTTP請求。

在典型的SSRF示例中�,攻擊者可能導致服務器與其自身,組織基礎結構中的其他基于Web的服務或外部第三方系統(tǒng)建立連接�����。

成功的SSRF攻擊通常會導致易受攻擊的應用程序本身或應用程序可以與之通信的其他后端系統(tǒng)上的未經(jīng)授權的操作或對組織內數(shù)據(jù)的訪問�。在某些情況下,SSRF漏洞可能允許攻擊者執(zhí)行任意命令執(zhí)行�����。

“我們再次在導致RCE(SSRF到RCE)的服務器中發(fā)現(xiàn)了相同的私有漏洞�。在訪問他們的服務器后,我們決定攻擊另一個域�����。即使刪除了他們的CMS并添加了我們仍然可以訪問的維護索引,他們修補該漏洞的嘗試還是失敗了��。我們這次也沒有與他們聯(lián)系��,而是決定破壞另一個域名��?�!焙诳头Q��。

“這些太空機構并不安全��,我們將繼續(xù)證明這一點!”據(jù)黑客稱�,ESA專家尚未解決該問題,他們只是刪除了CMS的安裝�����。

黑客稱該問題不在CMS / Web應用程序之內��,但會影響服務器上執(zhí)行服務的情況�。

“看來他們也降低了脆弱的服務,這是他們?yōu)榉乐箤淼木W(wǎng)絡攻擊所做的嘗試��?!焙诳驼f�。

該組織聲稱多年來入侵了許多組織和政府機構��,包括美國軍方�����,歐盟�,華盛頓特區(qū)��,以色列國防軍�,印度政府和一些中央銀行。

該小組似乎主要集中于針對政府機構的行動�。這位黑客主義者指出,他們出于政治原因未采取行動�,還強調他們對泄漏任何數(shù)據(jù)沒有興趣。